R2:bin100

。。。。。什么也没有

尝试输入,输到16位后提醒重试

用OD打开

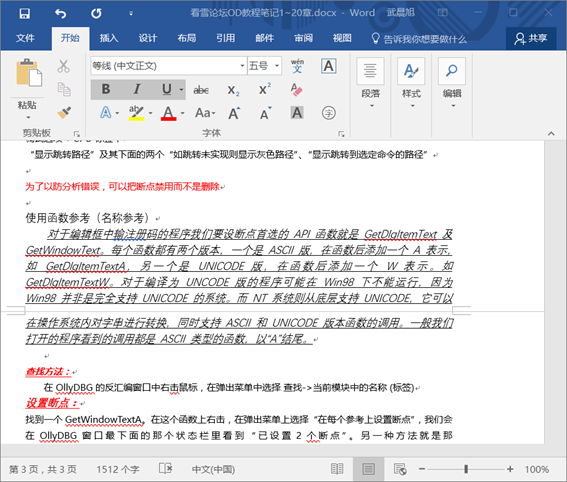

界面像是输序列号,正好在看雪论坛看到以下内容

于是查找windowtextA

一直F8,看到cmp,应该是判断输入是否满足16位

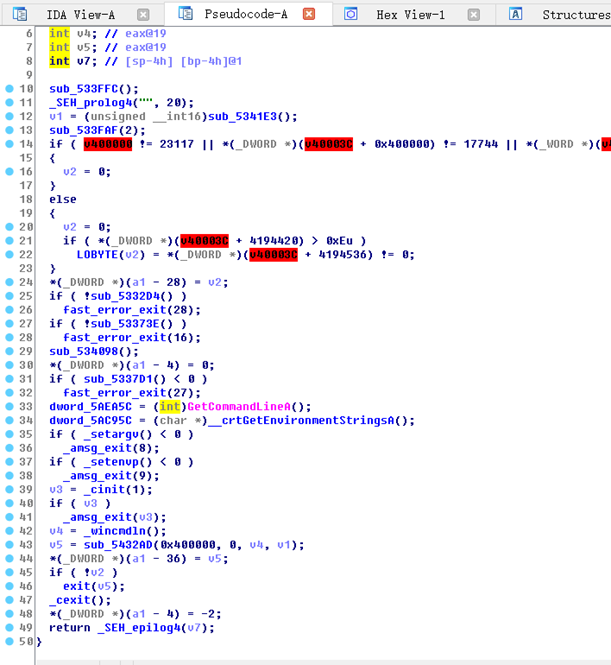

打开IDA ,F5看伪代码

然后接下来应记下关键跳转的地址,在IDA中分析,

输入的数字经过一系列计算,最后与一个字符串对比

得出flag

R3:bin200

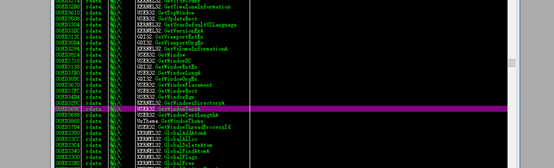

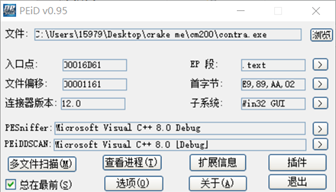

先查壳

VC++写的

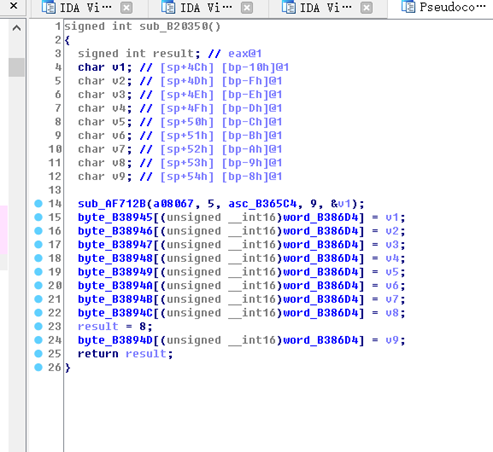

先用IDA调试:

查找字符串,发现一串数字08067

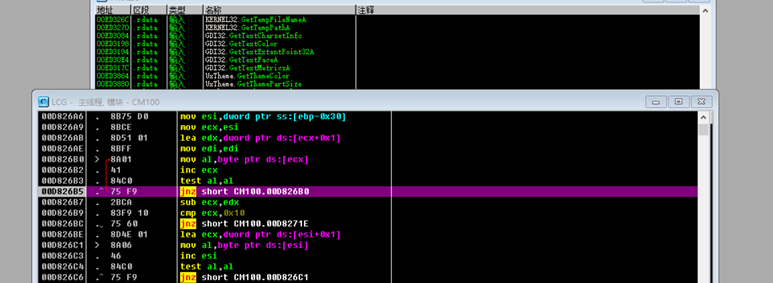

跟随后F5

可以看到result=8,应该是要对比已通关数和总关数8

然后跟着往下发现对比的if语句,找到相等时的跳转的地址,在OD上找到这个地址,就可以找出flag

近期评论